WININIT.EXE არის სისტემის პროცესი, რომელიც ჩართულია ოპერაციული სისტემის დაწყებისთანავე.

პროცესის დეტალები

შემდეგი, ჩვენ განვიხილავთ ამ პროცესის მიზნებსა და ამოცანებს სისტემაში, ასევე მისი ფუნქციონირების ზოგიერთ მახასიათებელს.

აღწერა

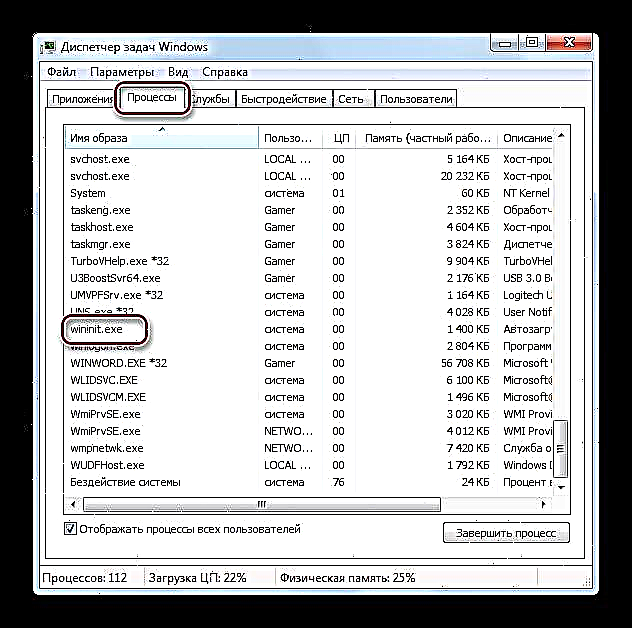

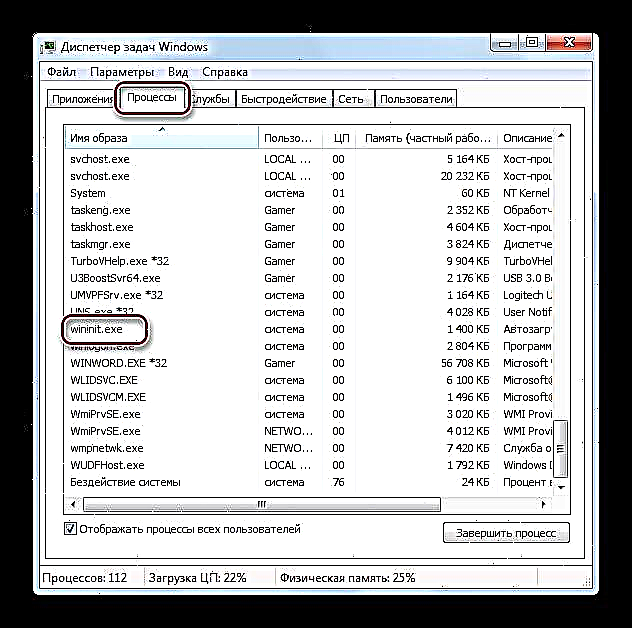

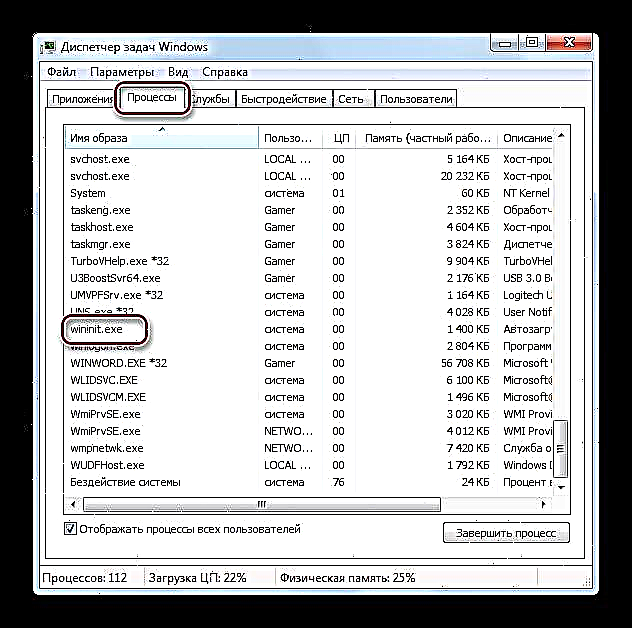

ვიზუალურად იგი ნაჩვენებია ჩანართში "პროცესები" სამუშაო მენეჯერი. ეკუთვნის სისტემის პროცესებს. აქედან გამომდინარე, რომ იპოვოთ იგი, უნდა გახსნათ ყუთი "ყველა მომხმარებლის მომხმარებლის პროცესების ჩვენება".

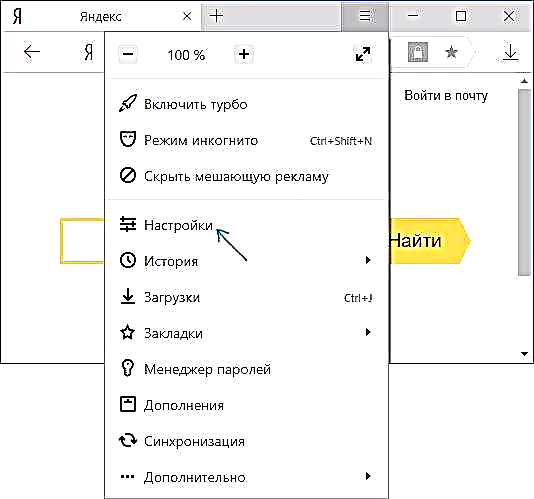

თქვენ შეგიძლიათ ნახოთ ინფორმაცია ობიექტის შესახებ, დაჭერით "თვისებები" მენიუში.

ფანჯარა, რომელშიც აღწერილია პროცესი.

ძირითადი ფუნქციები

ჩვენ ჩამოვთვლით დავალებებს, რომლებიც WININIT.EXE პროცესი თანმიმდევრულად ასრულებს ოპერაციული სისტემის დაწყებისთანავე:

- უპირველეს ყოვლისა, იგი საკუთარ თავს ანიჭებს კრიტიკული პროცესის სტატუსს, რათა თავიდან აიცილოს სისტემის დაშლა, როდესაც ის გადადის დებიუგის პროცესში;

- უფლებამოსილია SERVICES.EXE პროცესი, რომელიც პასუხისმგებელია სერვისების მართვაზე;

- იწყებს LSASS.EXE ნაკადი, რომელიც დგას ადგილობრივი უსაფრთხოების ავტორიზაციის სერვერი. იგი პასუხისმგებელია სისტემის ადგილობრივი მომხმარებლების უფლებამოსილებაზე;

- საშუალებას აძლევს ადგილობრივი სესიის მენეჯერის მომსახურებას, რომელიც ნაჩვენებია სამუშაო მენეჯერში, როგორც LSM.EXE.

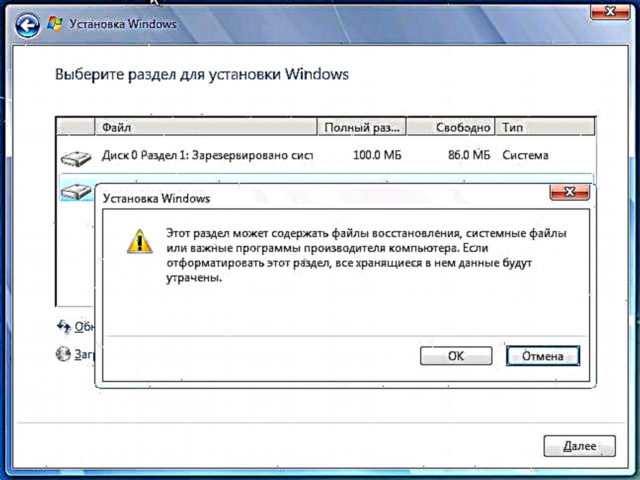

საქაღალდის შექმნა ასევე ამ პროცესის მოქმედებას ექვემდებარება. ტემპი სისტემის საქაღალდეში. ამ WININIT.EXE- ის კრიტიკულობის მნიშვნელოვანი მტკიცებულებაა, რომელიც ნაჩვენებია, როდესაც პროცესის დასრულებას სამუშაო მენეჯერის გამოყენებით ცდილობთ. როგორც ხედავთ, WININIT– ის გარეშე სისტემა ვერ მუშაობს სწორად.

ამის მიუხედავად, ამ ტექნიკას შეიძლება მივაკუთვნოთ სისტემის გათიშვის სხვა გზა მისი გაყინვის ან სხვა საგანგებო სიტუაციების შემთხვევაში.

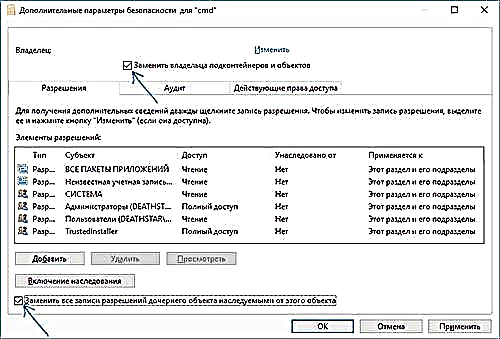

ფაილის ადგილმდებარეობა

WININIT.EXE მდებარეობს System32 საქაღალდეში, რომელიც, თავის მხრივ, მდებარეობს Windows სისტემის დირექტორიაში. ამის შემოწმება შეგიძლიათ დააჭიროთ "გახსენით ფაილის შენახვის ადგილი" პროცესის კონტექსტურ მენიუში.

პროცესის ფაილის ადგილმდებარეობა.

ფაილის სრული გზა შემდეგია:C: Windows System32

ფაილის იდენტიფიკაცია

ცნობილია, რომ ამ პროცესის საფუძველზე შეიძლება W32 / Rbot-AOM ვირუსის ნიღაბი იყოს ნიღბიანი. ინფიცირებისას ის აკავშირებს IRC სერვერს, საიდანაც ელოდება ბრძანებებს.

როგორც წესი, ვირუსის ფაილი ძალიან აქტიურია. მიუხედავად იმისა, რომ რეალური პროცესი ყველაზე ხშირად ლოდინის რეჟიმშია. ეს მისი ნამდვილობის დადგენის ნიშანია.

პროცესის იდენტიფიცირების კიდევ ერთი ნიშანი შეიძლება იყოს ფაილის ადგილმდებარეობა. თუ გადამოწმების დროს აღმოჩნდება, რომ ობიექტი აღნიშნავს სხვა ადგილას, ვიდრე ზემოთ მოცემულია, მაშინ ის სავარაუდოდ ვირუსის აგენტია.

თქვენ ასევე შეგიძლიათ გამოთვალოთ პროცესი კატეგორიის მიხედვით "მომხმარებლები". ეს პროცესი ყოველთვის იწყება მისი სახელით "სისტემები".

საფრთხის აღმოფხვრა

თუ ეჭვობთ ინფექციას, უნდა გადმოწეროთ Dr.Web CureIt. შემდეგ თქვენ უნდა დაიწყოთ მთელი სისტემის სკანირება.

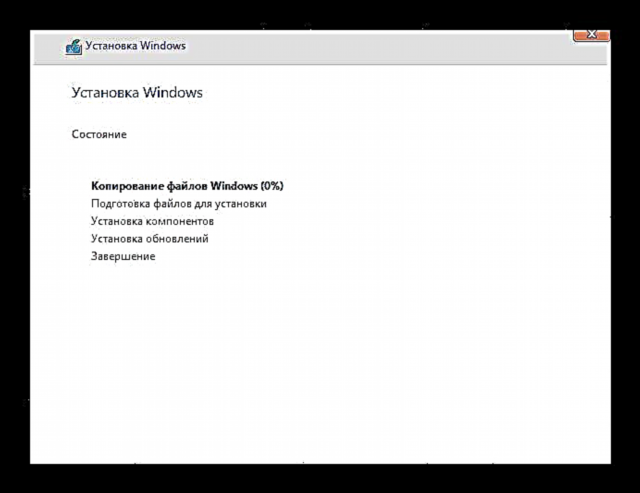

შემდეგი, ჩაატარეთ ტესტი დაჭერით "შემოწმების დაწყება".

ეს ჰგავს სკანირების ფანჯარას.

WININIT.EXE დეტალური შემოწმების შედეგად აღმოვაჩინეთ, რომ ეს არის მნიშვნელოვანი პროცესი, რომელიც პასუხობს სტაბილურ მუშაობას სისტემის დაწყებისას. ზოგჯერ შეიძლება მოხდეს, რომ პროცესი შეიცვალოს ვირუსულმა ფაილმა და ამ შემთხვევაში აუცილებელია პოტენციური საფრთხის სწრაფად აღმოფხვრა.